Siete s nulovou dôveryhodnosťou a dôsledky pre video dohľad #

Siete sú čoraz zraniteľnejšie. Kombinácia čoraz sofistikovanejších a početných kybernetických útokov a exponenciálneho rastu pripojených zariadení – z ktorých každé vytvára ďalší sieťový koncový bod otvorený útokom – znamená, že organizácie bojujú v nikdy nekončiacom boji o zabezpečenie sietí.

Historicky sa organizácie spoliehali na zabezpečenie toho, aby bol podnikový firewall čo najrobustnejší. Aj keď sa takýto prístup snaží zabezpečiť bezpečnosť prístupu k sieti, ak by sa komukoľvek podarilo prelomiť firewall, mohol by sa v rámci siete pohybovať pomerne voľne. Strata údajov spôsobujúcich potenciálne nenapraviteľné škody po vniknutí do siete je skutočným rizikom, zatiaľ čo zlí aktéri môžu zostať aktívni niekoľko týždňov alebo mesiacov, kým budú odhalení (ak vôbec sú).

Okrem toho koncepcia siete izolovanej v rámci brány firewall je zastaraná. Opäť, samotný počet zariadení pripojených k sieti znamená, že ochrana perimetra siete jediným riešením nie je realizovateľná. Okrem toho používanie cloudových služieb mimo siete a výhody vytvorenia „priepustnejšieho“ sieťového perimetra – kde sú systémy zákazníkov a dodávateľov hladko prepojené s cieľom zabezpečiť významné zefektívnenie dodávateľského reťazca – zmenili povahu bezpečnosti siete.

Neverte nikomu a ničomu v sieti #

V dôsledku toho sa objavil koncept „nulovej dôvery“ a s ním siete a architektúry s nulovou dôverou. Ako už názov napovedá, predvolená pozícia v sieti s nulovou dôveryhodnosťou je taká, že žiadnej entite pripájajúcej sa k sieti a v rámci nej – či už zjavne človeku alebo stroju – nemožno dôverovať, nech je kdekoľvek a akokoľvek sa môže pripájať.

Základnou filozofiou sietí s nulovou dôverou je skôr „nikdy never, vždy preveruj“. To si vyžaduje, aby identita akejkoľvek entity pristupujúcej do siete alebo v nej bola overená viackrát mnohými rôznymi spôsobmi, v závislosti od správania a citlivosti konkrétnych údajov v sieti, ku ktorej sa pristupuje. Subjektom je v podstate udelený minimálny rozsah prístupu potrebný na dokončenie ich úlohy.

Nulová dôvera využíva techniky, ako je mikrosegmentácia siete – aplikovanie rôznych úrovní zabezpečenia na konkrétne časti siete, kde sa nachádzajú kritickejšie údaje – a granulárne zabezpečenie perimetra siete založené na používateľoch a zariadeniach, ich fyzických polohách a iných identifikačných údajoch, aby sa zistilo, či ich povereniam možno dôverovať pri prístupe k sieti.

Poskytnutie prístupu jednotlivcom iba k častiam siete a údajom potrebným na plnenie ich úloh prináša zjavné bezpečnostné výhody. Avšak, anomálie v správaní spojené s týmito identitami prinášajú ďalšiu úroveň bezpečnosti.

Správca siete môže mať rozsiahly sieťový prístup na údržbu, napríklad k serverom výskumu a vývoja alebo k finančným serverom. Ale tie isté prihlasovacie údaje, ktoré sa používajú na sťahovanie konkrétnych súborov alebo údajov uprostred noci, a ich odoslanie mimo sieť by znamenalo bezpečnostnú červenú vlajku. Tie môžu poukazovať na odcudzenie bezpečnostných poverení, nespokojného zamestnanca alebo niekoho, kto chce niečo získať prostredníctvom firemnej špionáže.

V sieti s nulovou dôveryhodnosťou je možné použiť buď dodatočné overenia, alebo prinajmenšom možno anomálnu aktivitu označiť v reálnom čase a upozorniť na ňu bezpečnostné operačné stredisko.

Definovanie a uplatňovanie pravidiel #

Srdcom sietí s nulovou dôverou sú nástroje politiky: softvér, ktorý vo všeobecnosti umožňuje organizácii vytvárať, monitorovať a presadzovať pravidlá o tom, ako možno pristupovať k sieťovým zdrojom a údajom organizácie.

Nástroj politiky použije kombináciu sieťovej analýzy a naprogramovaných pravidiel na udelenie povolení na základe rolí a mnohých faktorov. Zjednodušene povedané, nástroj politiky porovnáva každú požiadavku na sieťový prístup a jej kontext s politikou a informuje orgán presadzovania, či bude žiadosť povolená alebo nie.

V sieti s nulovou dôverou nástroj politiky definuje a presadzuje zásady zabezpečenia údajov a prístupu naprieč modelmi hosťovania, umiestneniami, používateľmi a zariadeniami – a vyžaduje od organizácií, aby starostlivo definovali pravidlá a politiky v rámci kľúčových bezpečnostných kontrol, ako sú brány firewall novej generácie (NGFWs), e-mailové a cloudové bezpečnostné brány a softvér na prevenciu straty údajov (DLP).

Spoločne sa tieto ovládacie prvky kombinujú, aby presadzovali sieťové mikrosegmentácie nad rámec hostiteľských modelov a umiestnení. Zatiaľ čo v súčasnosti môže byť potrebné nastaviť politiky v riadiacej konzole každého riešenia, čoraz integrovanejšie konzoly môžu automaticky definovať a aktualizovať politiky naprieč produktmi.

Správa identity a prístupu (IAM), viacfaktorová autentifikácia, push notifikácie, oprávnenia na súbory, šifrovanie a bezpečnostná orchestrácia, to všetko hrá úlohu pri navrhovaní sieťových architektúr s nulovou dôveryhodnosťou.

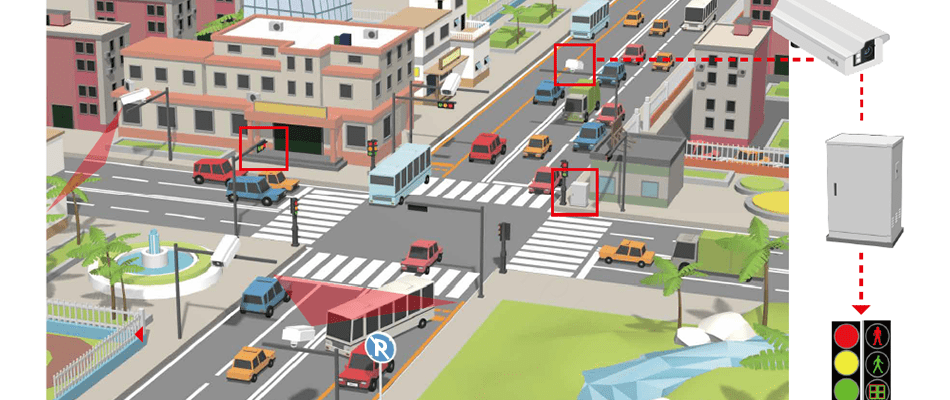

Dôsledky sietí s nulovou dôveryhodnosťou pre video dohľad #

K entitám pripájajúcim sa k sieti samozrejme patria ľudia, no dnes a čoraz častejšie sa najpočetnejšie sieťové pripojenia vyskytujú zo zariadení. To zahŕňa sieťové monitorovacie kamery a súvisiace zariadenia pripojené k sieti, a keďže organizácie smerujú k sieťovým architektúram s nulovou dôverou, bude nevyhnutné, aby tieto sieťové zariadenia dodržiavali zásady potrebné na overenie. Bolo by iróniou, ak by zariadenie navrhnuté tak, aby organizáciu fyzicky zabezpečilo, viedlo k zraniteľnosti v oblasti kybernetickej bezpečnosti.

Tradičné formy zabezpečenia zariadenia už opäť nestačia. Rovnakým spôsobom, akým sú zlí herci schopní ukradnúť prístupové poverenia zamestnanca, sú schopní kompromitovať bezpečnostný certifikát zariadení. V sieti s nulovou dôverou sú potrebné nové prístupy, aby zariadenia preukázali svoju dôveryhodnosť sieti.

Overenie identity hardvérových zariadení #

Jednou z technológií, ktorá môže poskytnúť nemenný koreň dôvery pre pripojené hardvérové zariadenie, je použitie technológie blockchain. Zatiaľ čo pre mnohých je blockchain úzko spojený s kryptomenami – a môže kvôli tomu utrpieť reputáciu – blockchain je sám osebe otvorenou, distribuovanou účtovnou knihou, ktorá dokáže zaznamenávať transakcie medzi dvoma stranami efektívne a overiteľným a trvalým spôsobom. Existujú verejné aj súkromné implementácie blockchainu a podniky môžu využívať súkromné blockchainy na využitie hardvérových koreňov dôvery, a tak vytvoriť nemenné kľúče dôveryhodnosti v rámci zariadení.

Kvôli konštrukcii blockchainu sa žiadna dátová transakcia v reťazci nemôže zmeniť bez súhlasu konsenzuálnych uzlov všetkých predchádzajúcich transakcií, z ktorých všetky sú kryptograficky prepojené. Preto, ak sú dôveryhodné kľúče pre identifikovateľné časti hardvérového zariadenia zabudované do blockchainu, vytvára to nemenné poverenia pre samotné zariadenie.

Príprava na budúcnosť s nulovou dôverou #

Mohli by sme mať pocit, že prístup nulovej dôvery je smutnou obžalobou doby, v ktorej žijeme, kde sa dobre zabezpečení počítačoví zločinci neustále snažia zneužiť slabiny siete. V skutočnosti však predstavuje logický prístup k budovaniu najodolnejších a najbezpečnejších sietí, keďže počet entít, ktoré sú k nim pripojené, každým dňom narastá. Z tohto dôvodu mnohé organizácie začínajú pristupovať k sieťovým architektúram s nulovou dôverou.

Pre každého výrobcu hardvéru, vrátane spoločnosti Axis, je nevyhnutné, aby sme sa pripravovali na budúcnosť nulovej dôvery. Bude to tu skôr, ako si myslíme.